使用.NET远程控制台的时候发现会有证书错误,导致无法使用.NET远程控制台,所以用acme.sh生成正确的证书

登录ILO后找到存取管理->安全性,然后点击自定义证书,填写正确的域名,生成CSR,等一会儿再点一次生成CSR,把CSR保存下来

然后执行命令

acme.sh --signcsr --csr dl360.csr --dns dns_gd

acme.sh --install-cert -d dl360.hetao.me --fullchain-file /opt/certs/dl360.hetao.me/fullchain.pem --cert-file /opt/certs/dl360.hetao.me/dl360.hetao.me.pem

cd /opt/certs/dl360.hetao.me

sed '4r dl360.hetao.me.pem' ilocert.cfg>dl360cert.cfg

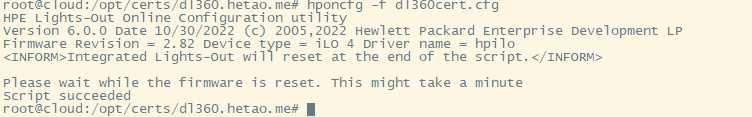

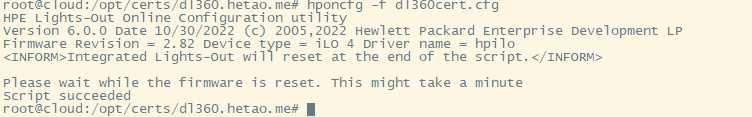

hponcfg -f dl360cert.cfg

ilocert.cfg的内容如下

<RIBCL VERSION="2.0">

<LOGIN USER_LOGIN = "adminname" PASSWORD = "password">

<RIB_INFO MODE = "write">

<IMPORT_CERTIFICATE>

<!-- Replace the following text and comments with the certificate -->

<!-- INCLUDE the full header and full footer of the certificate -->

</IMPORT_CERTIFICATE>

<!-- The iLO will be reset after the certificate has been imported. -->

<RESET_RIB/>

</RIB_INFO>

</LOGIN>

</RIBCL>

也可以用命令行操作

然后会生成证书文件dl360.hetao.me.pem(不是fullchain.pem),把里面的证书再粘到ILO中,ILO会自动重置,ILO再次启动后就好了,.NET远程控制台也能用了。

注意:

ilo固件刷新后需要重新生成CSR,不然导入证书时会不识别

Views: 59